工业网络:网络攻击盯上工厂制造 控制系统潜在巨大安全隐患

http://www.bulude.com导读:

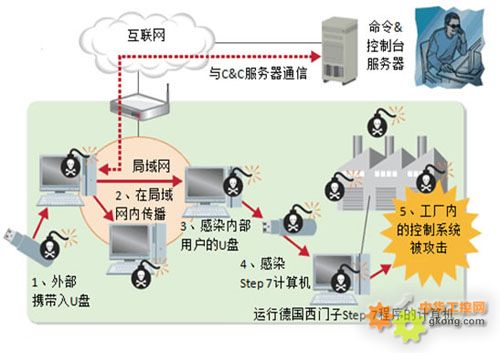

2010年9月,伊朗纳坦兹的铀燃料浓缩施设被称为“Stuxnet”的级工厂病毒进行网络攻击。这是对控制系统进行网络攻击的著名案例(图2)。

专家分析,该攻击中,Stuxnet通过干扰控制浓缩铀远心分离机的运行速度以及状态,来妨碍铀浓缩过程。

“美国供水、供电等重要社会基础设施服务企业的控制系统发生异常,并受到来自网络的恶意攻击的危险性越来越高。”2013年5月9日,美国华盛顿邮报报道,美国国土安全部在5月7日发出了上述警告。

据称,美国政府高官对国外敌对势力近几个月间控制水厂、电厂、化工厂的计算机系统进行了调查,对破坏性网络攻击极为担忧。而且,攻击者的目的不仅仅局限于窃取生产制造的知识产权,还扩展到使生产控制过程发生异常等破坏性行为。

美国国土安全部网站

2010年9月,伊朗纳坦兹的铀燃料浓缩施设被称为“Stuxnet”的级工厂病毒进行网络攻击。这是对控制系统进行网络攻击的著名案例(图2)。

专家分析,该攻击中,Stuxnet通过干扰控制浓缩铀远心分离机的运行速度以及状态,来妨碍铀浓缩过程。Stuxnet利用了德国西门子开发的Step7控制系统软件中的漏洞。

Stuxnet入侵控制系统

美国Symantec公司认为,由于局域网和工厂内的控制系统是独立的,所以该病毒应该是以U盘为介质来传播的,并推测出,是由5~10人团队用半年时间开发了Stuxnet病毒。

生产制造型工厂也被盯上

2012年8月,沙特阿拉伯国营石油公司Aramco受到了网络攻击。据纽约时报报道,攻击者的目标为制油/制气工程。通过使工程中止,让石油/天然气的生产发生异常。

这个攻击中使用了“Shamoon”计算机病毒,所幸没有造成生产异常,但是却影响了该公司3万多台计算机,Aramco公司为此中断了一周内部网络访问。

控制系统安全专家、日本VirtualEngineeringCompany(VEC)秘书长村上正志明确表示,“全球范围内存在着许多利用网络攻击的犯罪组织”。这些组织为了实现对企业进行恐吓、操纵股价等,从事有针对性的对控制系统的网络攻击。

村上正志进一步指出,“我们担忧这种行为将会越来越多,许多网站出售网络攻击工具,无需技术就能进行攻击的时代已经到来了。”这些组织或网站的存在,意味着工厂等控制系统受到攻击将极为现实。

就像恐怖袭击的攻击那样,其目的在于使社会混乱。对基础设施的网络攻击今后将不断出现,而对于从事普通生产工业产品企业的控制系统来说,也并非事不关己。

某日本企业每5分钟受到一次攻击

在日本,对制造业的网络攻击案例也在增多。村上正志称,近半年,有20多家日本企业咨询过网络攻击应对解决方案。

据他介绍,某个日本企业每5分钟就遭受一次网络攻击。而且,每5分钟的攻击来源并不相同。为此,制造新产品或者产品重新组装的时候,需要输入必要的生产信息、生产配方等工作网络,一定要从控制系统中剥离。

为此,在生产现场需要用手工来输入那些信息。这样虽然有可能增加工人的工作量,提升制造成本,但是从安全角度来看,似乎没有更好的办法。

让生产中止的计算机病毒

网络攻击对于工厂等运行着控制系统的企业来说,已经不再是事不关己了。而且,不仅仅要防范网络攻击,还要将视野扩大到计算机病毒造成的破坏,这方面的影响也在大幅扩大。

日本控制系统安全中心(CSSC)理事长新诚一称,“许多工厂都曾因设备故障停产过几天。软件故障还是设置错误呢?还是计算机病毒造成的呢?由于没弄清楚,初就当作设备故障停产。”

“但是,通过分析发现,其中大部分是计算机病毒造成的。这种案例并非刚刚出现,多年前就开始持续了。”可见,控制系统的安全对策已经成为当今的紧迫课题。

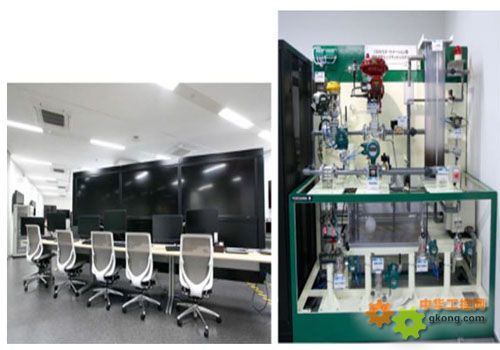

图3控制系统安全中心(CSSC)日本东北多贺城总部的检测

中左图为监视座位,右图为工厂自动化(PA)模擬工厂。

新诚一称,CSSC将从2013年开始,开展ISASecurityComplianceInstitute(ISCI)运营的控制设备(嵌入式设备)安全认证“EDSA”(EmbeddedDeviceSecurityAssurance)的认证。CSSC着手从事的此项工作,受到日本经济产业省的扶持。目前,已经有3家公司报名,检测带进该总部的设备能否抗攻击。

2014年三四月间,CSCC计划开始开展控制设备的自主安全认证“CSSC认证”。新诚一称,交换了备忘录,CSSC认证将与国际认证相互认证。实施之后,企业就可以在日本国内获得与控制设备安全相关的国际认证了。

上一条:仪器仪表:2013上半年我国仪器仪表制造业营收3450.5亿元

上一条:仪器仪表:2013上半年我国仪器仪表制造业营收3450.5亿元 下一条:低压电器:201

下一条:低压电器:201